Une vulnérabilité critique sur les bien connus NAS de la marque Synology a été découverte ces derniers jours par des chercheurs néerlandais. Cette faille est de catégorie Zero-Click, ce qui veut dire qu’elle ne résulte pas d’une tentative de pishing ou toute autre technique qui demanderait à l’utilisateur final de cliquer sur un lien ou d’effectuer une action pour ouvrir la brèche. Avec cette faille critique, la breche est déjà en place et n’attend plus qu’à être exploitée.

Cette vulnérabilité résulte d’un « bug » dans le code de l’application Synology Photo. Cette faille dans le code de l’application Synology Photo permettrait aux attaquants d’accéder aux appareils pour voler des fichiers personnels et d’entreprise, installer une porte dérobée ou infecter les systèmes avec un ransomware pour empêcher les utilisateurs d’accéder à leurs données.

Le package Synology Photos est préinstallé et activé par défaut sur la gamme de périphériques de stockage BeeStation de Synology, mais il s’agit également d’une application populaire téléchargée par les utilisateurs de ses systèmes de stockage DiskStation.

C’est à l’occasion d’un concours de hacking en Irlande (Pwn2Own) qui a eu lieu la semaine dernière que Rick de Jager, chercheur en sécurité chez MidnightBlue aux Pays-Bas, a découvert cette vulnérabilité. Il n’aura fallu que deux heures au chercheur pour identifier cette breche dans le code. Autant dire que ce « bug » était plus que dangereux et très accessible et que n’importe quel hackeur qui serait tombé dessus avant de le chercher aurait très bien pu faire pas mal de dégâts.

Comme quoi ces concours, au-delà de montrer le talent de ces petits genis, apportent aussi une aide très précieuse tant à la communauté d’utilisateurs des produits Synology qu’à la société elle-même. Ce genre de concours est très fréquent et permet de continuer à secuirser les produits et d’identifier les failles que les fabriquants n’auraient pas identifiées eux-mêmes dans leurs produits.

Les NAS, de plus en plus utilisés et de plus en plus la cible des hackeurs

Les NAS, ces systèmes de stockage sur le réseau local à haute redondance, sont de plus en plus populaires dans les maisons. Mais ils sont aussi considérés comme des cibles de grande valeur pour les opérateurs de ransomwares, car ils stockent de gros volumes de données, des données sensibles et précieuse que nous ne voulons surtout pas perdre. De nombreux utilisateurs les connectent directement à Internet depuis leurs propres réseaux ou utilisent le stockage cloud de Synology pour sauvegarder les données sur ces systèmes en ligne.

Comme toujours, exposer un appareil informatique sur Internet expose à des risques, il convient donc de limiter l’accès à un NAS au minimum pour plus de sécurité. L’application Photo qui embarque la faille zéro clic ne nécessite pas d’authentification. De fait, les attaquants peuvent exploiter la vulnérabilité directement depuis Internet. sans avoir besoin de contourner une passerelle. La vulnérabilité leur donne un accès root pour installer et exécuter tout code malveillant sur l’appareil.

Notez que le service Synology QuickConnect n’est en aucun cas une passerelle qui protège de cette vulnérabilité, voire d’autres. QuickConnect permet aux utilisateurs des NAS Synology d’accéder à leurs données à distance depuis n’importe où. Quickconnect s’appuie sur un ID, mais une fois que les attaquants trouvent un Synology NAS connecté au cloud, ils peuvent facilement en localiser d’autres grâce à la manière dont les systèmes sont enregistrés et attribués des ID. Heureusement, Synology est très réactif et a très rapidement publié une mise à jour pour les systèmes impactés, deux jours après la révélation.

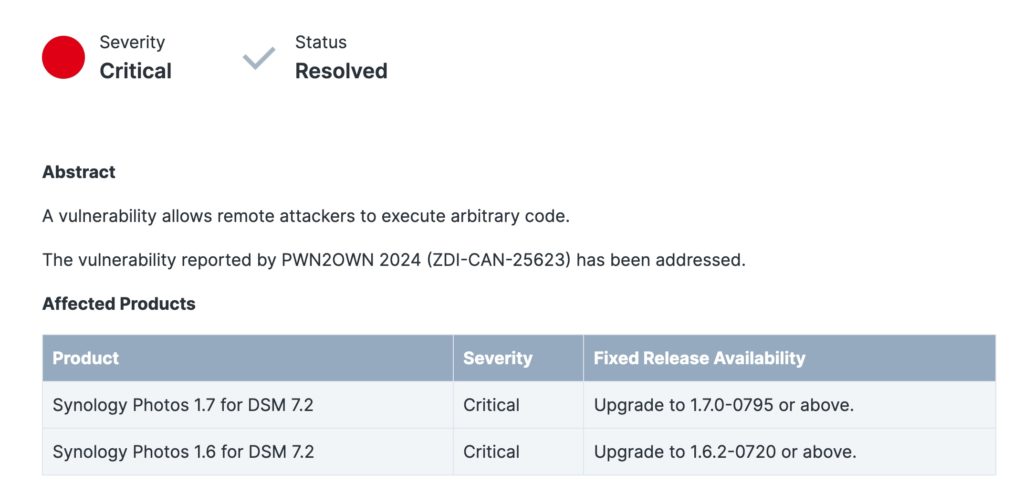

Synology indique avoir corrigé les vulnérabilités dans les versions logicielles suivantes. Toutefois, elles ne sont pas automatiquement appliquées sur les systèmes vulnérables et il est conseillé aux clients de procéder à la mise à jour dès que possible pour bloquer les attaques entrantes potentielles :

- BeePhotos pour BeeStation OS 1.1 : mise à niveau vers la version 1.1.0-10053 ou supérieure

- BeePhotos pour BeeStation OS 1.0 : mise à niveau vers la version 1.0.2-10026 ou supérieure

- Synology Photos 1.7 pour DSM 7.2 : mise à niveau vers la version 1.7.0-0795 ou supérieure.

- Synology Photos 1.6 pour DSM 7.2 : mise à niveau vers la version 1.6.2-0720 ou supérieure.

Si vous possedez un NAS de la marque et que vous utilisez Synology Photo sur votre NAS, vous devez effectuer les mises à jour au plus vite.

Comme l’ont déclaré les chercheurs en sécurité de Midnight Blue qui ont fait la démonstration des zero-days de Synology lors de Pwn2Own Ireland 2024 au journaliste spécialisé en cybersécurité Kim Zetter (qui a été le premier à rendre compte des mises à jour de sécurité), ils ont trouvé des périphériques NAS Synology exposés à Internet sur les réseaux des services de police aux États-Unis et en Europe, ainsi que chez des acteurs d’infrastructures critiques de la Corée du Sud, d’Italie ou encore du Canada.

Evitez d’exposer votre NAS sur internet

Autant que possible, évitez d’exposer votre NAS sur Internet. Laissez-le sur votre réseau local, effectuez les mises à jour régulièrement et vos données seront en sécurité. Bien sûr, le risque zéro n’existe pas en IT, mais le fait de ne pas exposer votre NAS sur Internet réduit considérablement les risques. Enfin, pensez aussi à bien effectuer les sauvegardes de la configuration, des licences et autres parametres utile en cas de probleme avec votre NAS Synology.

Comment bien sécuriser et sauvegarder son NAS Synology ? C’est important

Les amis vous le savez, j’ai plaisir à partager quotidiennement mes tests et découvertes sur ce site avec vous, mais également mon expérience personnelle, qu’elle soit bonne ou mauvaise, il est toujours bon d’apprendre des autres, encore plus suite à…

Add Comment