Le retour du soleil et du printemps est aussi souvent synonyme de grand nettoyage. On parle souvent de ménage de printemps, mais savez-vous que cela ne se restreint pas uniquement aux pièces de la maison, mais aussi à la domotique et la maison connectée.

Tout comme à la maison, le grand nettoyage de printemps est sujet à l’élimination du désordre de la maison, il convient de vérifier périodiquement les objets connectés, serveurs domotiques et autres appareils intelligents dispersés un peu partout dans la maison pour s’assurer que les systèmes sont en parfait état de fonctionnement. Voyons ensemble une checklist de 5 points importants à vérifier régulièrement, mais au moins une fois par an est déjà un bon début pour continuer à assurer un fonctionnement optimal et sécurisé de votre maison connectée.

Sommaire de ce guide

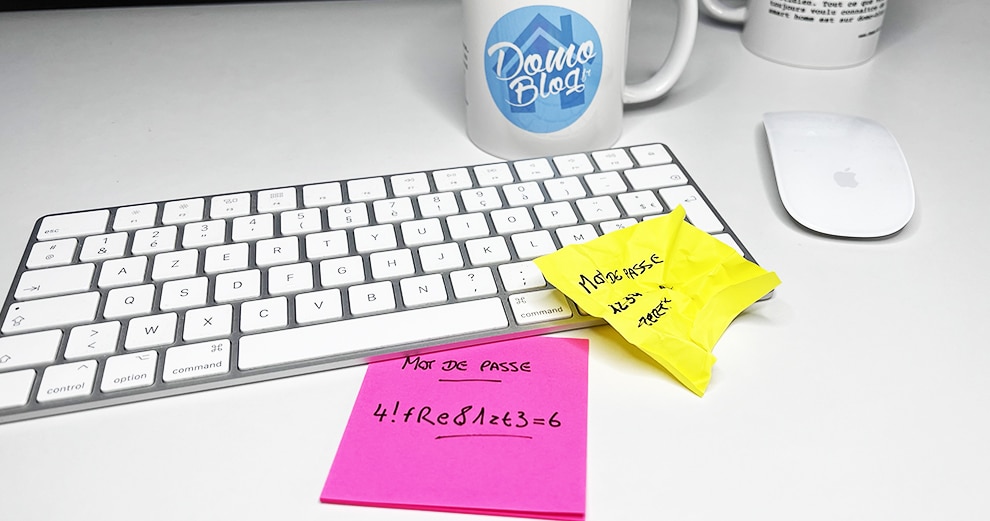

1. Remplacez vos mots de passe

Toutes ces applications, ces services et ces sites qui nécessitent un compte et un mot de passe… Cela nous dépasse. Pour aller au plus simple, on a même tendance à vouloir utiliser le même mot de passe partout. Mais attention, c’est une erreur courante, aller vers la simplicité et la rapidité, c’est aussi s’exposer à un niveau bien plus élevé à une corruption de mot de passe. En effet, si utiliser un mot de passe différent pour chaque applicatif est inconcevable et compliqué, c’est pourtant la manière la plus sûre de renforcer votre sécurité. Cela ne vaut pas uniquement pour la maison connectée, il s’agit d’une règle générale quand on utilise un service exposé sur internet.

En effet, si un des services ou sites que vous utilisez se voit pirater, votre mot de passe sera alors embarqué dans les tristement trop nombreuses bases de données vendues et/ou mises à disposition sur la toile. Les pirates n’ont alors qu’à intégrer ces bases de données à leurs algorithmes pour voir votre mot de passe utilisé dans les tentatives d’intrusion de force brute sur d’autres sites et services. Si vous avez le même mot de passe partout, vous serez alors vulnérable sur l’ensemble des services sur lesquels vous avez un compte.

Pour bien faire, il faudrait donc utiliser un mot de passe différent sur chaque service/site, pour en avoir discuté avec des experts en sécurité informatique, il faudrait même idéalement avoir une adresse mail différente suivant le type de service utilisé pour réduire encore plus le risque. Créer un mail pour chaque compte n’est tout simplement pas imaginable, en revanche, créer un mail par type d’usages peut se révéler un bon compromis (Applications, services cloud, administratif, multimédia, …).

Mais cela devient très rapidement une gestion lourde et fastidieuse, heureusement il existe des services et applications qui permettent de générer ou mémoriser les mots de passe pour vous. Ce n’est pour autant pas une méthode infaillible. Malheureusement le risque zéro n’existe pas en IT, on ne le répètera jamais assez. Toutefois, pour offrir un compromis équilibré dans cette stratégie de sécurité, essayez de prendre un peu de chaque idée pour permettre un niveau de sécurité convenable :

- N’utilisez pas le même mot de passe partout

- Utilisez un mail différent en fonction du type de service

- Utilisez des mots de passe forts ou générés par un outil

- Utilisez un gestionnaire de mot de passe intégré (iCloud, Chrome, Edge, 1Password …)

- Changez régulièrement vos mots de passe

2. Activez l’authentification à deux facteurs

MFA, 2FA, double authentifications, authentification à deux facteurs… Tant d’appellations différentes qui désignent un même service. Il s’agit du fait de devoir, en plus d’entrer un compte et un mot de passe valide, la nécessité de devoir confirmer son identité par un code OTP (On Time Password). Ce code est envoyé sur smartphone par SMS en règle générale. Il s’agit d’ un code tournant généré automatiquement sur une application spécifique de type Google Authenticator. Contraignant à l’usage car il faut donner plusieurs informations avant d’avoir accès au service et il faut obligatoirement avoir son smartphone sous la main, mais cela reste une excellente méthode de sécurisation. Avec l’authentification à double facteurs, si un pirate arrive tout de même à déchiffrer votre mot de passe, celui-ci ne pourra pas accéder au service sans ce code éphémère.

Finalement la contrainte reste minime et on s’y fait avec le temps, mais surtout en cas de corruption de votre mot de passe vous aurez une sécurité supplémentaire pour protéger vos données. Certains systèmes domotiques comme Home Assistant ou Jeedom proposent la mise place de la MFA. Encore assez rare sur les applications de gestion d’objets connectés, pour celles qui le proposent, je vous conseille vivement de l’activer.

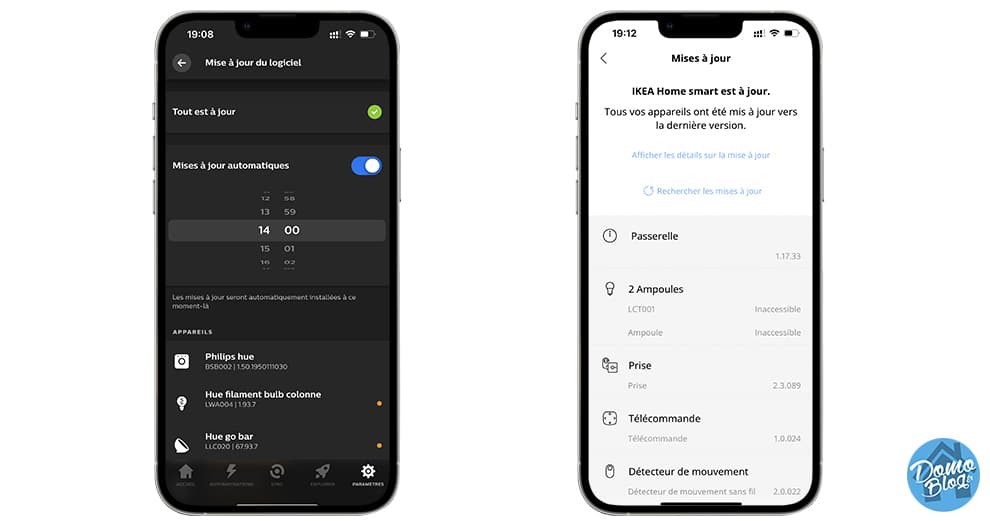

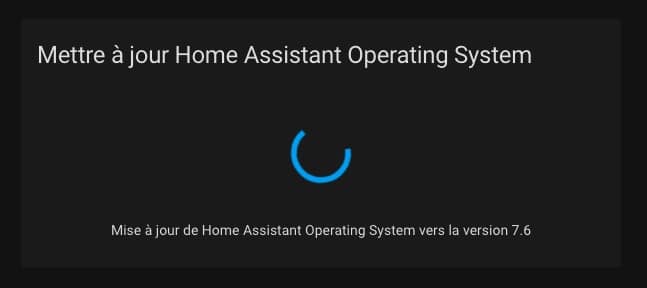

3. Effectuez les mises à jour

Applications mobiles, firmware de périphériques ou pont de connexion, plugin, systèmes hôtes ou version du système domotique… Tant de composantes de la maison connectée qui sont régulièrement mises à jour pour corriger des bugs mais aussi des failles de sécurité, mais encore faut-il effectuer ces mises à jour régulièrement pour bénéficier des correctifs ainsi que d’un niveau de sécurité accrue.

En effet, s’il y a quelques années peu de périphériques n’étaient mis à jour une fois sortie de la chaîne de fabrication, les temps ont bien changé et de nombreux périphériques sont maintenant régulièrement mises à jour via update OTA (Over The Air). Que ce soit depuis l’application de gestion de vos objets connectés en Wi-Fi ou depuis votre système domotique pour des périphériques Z-Wave ou Zigbee, les fabricants proposent enfin une continuité d’amélioration et de correction, même une fois le produit chez le consommateur.

Il faut toutefois que le consommateur prenne le temps de s’attribuer du temps de maintenance au sein de son installation pour effectuer ces montées de version. De plus les objets connectés sont bien plus nombreux dans la maison qu’il y a 5 ou 10 ans. Sous des applications et protocoles différents. Ce qui semble simple peut alors rapidement devenir un travail lourd et fastidieux. Pourtant, il est nécessaire de vous attribuer du temps à plusieurs reprises dans l’année pour effectuer ces maintenances.

Voici une méthodologie que nous vous proposons pour y parvenir

- Planifiez des plages de maintenance pour votre maison connectée. (3 à 4 fois par an est un minimum)

- Effectuez régulièrement les mises à jour des applications mobiles depuis l’app store de votre smartphone

- Vérifiez depuis vos applications que vos objets n’ont pas de mises à jour disponibles et exécutez ces mises à jour

- Effectuez les sauvegardes de votre système domotique, puis les mises à jour (système et plug-in)

- Effectuez les mises à jour de votre NAS ainsi que des OS de vos Machines Virtuelles

4. Vérifiez vos caméras IP

Du côté des caméras IP aussi il y a quelques interventions de maintenance régulières à effectuer. Ce sont des appareils largement exposés. Que ce soit aux agressions du temps, du fait de leur exposition aux intempéries dans votre jardin. Ou bien de l’exposition sur internet pour vous permettre de continuer à surveiller la maison au travail ou en voyage. Quelques règles sont alors à vérifier et sans doute quelques usages à ajuster pour améliorer la sécurité de vos caméras de surveillance domestique.

Du nettoyage régulier pour des enregistrements de qualité

Outre le fait de nettoyer régulièrement les objectifs et appliquer quelques solutions contre les araignées comme nous vous l’expliquons dans notre guide ci-dessous, plusieurs points sont également à vérifier.

Comment empêcher les araignées de s’installer devant l’objectif de vos caméras d’extérieur ?

Si le titre peut faire sourire, c’est pourtant une vraie problématique récurrente pour tous les possesseurs de caméras de vidéo surveillance. J’ai sur mon NAS des heures d’enregistrements avec des araignées qui se promenent devant les objectifs. De quoi monter…

Changez vos mots de passe de caméra

Je le dis à chaque test d’une nouvelle caméra, mais, je ne le répèterai jamais assez, ne laissez pas les identifiants par défaut sur vos caméras. Plusieurs marques imposent à présent de changer le mot de passe à la première connexion. C’est une très bonne chose, mais si vous avez déjà des caméras en place à la maison et n’avez pas pris le temps de le faire à l’époque, changez-les immédiatement.

Encore de trop nombreuses caméras sont accessibles simplement depuis internet avec les identifiants constructeurs par défaut. Vérifiez vos mots de passe. Si vous avez appliqué des mots de passe trop simples il y a quelques années, il peut être intéressant de redéfinir ces derniers par des mots de passe plus forts.

Définissez des droits sur vos caméras

Vous avez configuré vos caméras avec un compte administrateur. Mais pourquoi utiliser ce même compte qui a les pleins pouvoirs pour associer le flux vidéo de vos caméras avec votre NAS, NVR, ou tout autre service annexe qui utilise vos caméras ? C’est autant de risque de voir votre caméra détournée si une personne malveillante vient à trouver votre mot de passe.

Définissez plutôt des comptes utilisateurs restreints ou comptes invités en plus du compte administrateur, avec un mot de passe différent. Si ce compte vient à être hacker, outre la visualisation de l’image, il ne sera pas possible de modifier les paramètres de la caméra.

N’oubliez pas qu’une caméra accessible depuis internet est aussi une porte d’entrée sur votre réseau. Il convient donc de sécuriser comme il se doit toutes sources accessibles depuis l’extérieur pour accroître votre protection.

Définissez des ports réseaux différents de ceux par défaut pour accéder aux flux de vos caméras

Pourquoi simplifier le travail à une personne malveillante pour trouver la page de login de vos caméras à l’aide des ports définis par défaut chez le constructeur. 80, 8080, 82 … Autant de ports réseaux que vous pouvez facilement changer dans les paramètres de la caméra pour ajouter de la difficulté à la trouver. Si votre caméra est accessible sur le port 80, port HTTP par défaut, le travail est presque trop simple pour trouver son flux. En revanche, si vous changez ce port en 50540, ce n’est pas insurmontable, mais cela rajoute de la complexité. Si ce n’est pas un problème de sécurité en soit, évitez également de laisser vos caméras IP configurées en adressage IP automatique.

Pourquoi pas utiliser une plage d’adresses et de ports suivis pour optimiser votre installation et la gestion de votre plan d’adressage.

- caméra 1 -> IP 192.168.0.250 -> port 50540

- caméra 2 -> IP 192.168.0.251 -> port 50541

- caméra 3 -> IP 192.168.0.253 -> port 50542

- caméra 4 -> IP 192.168.0.253 -> port 50543

Evitez les redirections directes vers la caméra sur votre routeur

Pourquoi devriez-vous tenter le diable en exposant votre caméra sur une url accessible depuis internet alors qu’il existe des solutions de type passerelle qui préserve le lien directe avec votre caméra ? En effet, utilisez un NAS Synology par exemple avec surveillance station, vous aurez d’une part une solution performante pour gérer vos enregistrements d’images, mais également un point d’entrée unique pour accéder à vos images, sans que ces dernières soient directement exposées sur la toile.

La redirection de port en domotique

En domotique, on aborde souvent cette histoire de redirection de port. Bien que ce ne soit très compliqué en soit, il y a tout de même une certaine gymnastique réseau à appliquer et quelques notions à connaître pour arriver à…

Le NAS propose en plus de configurer un accès sécurisé avec un certificat SSL, voire un VPN, pour vous connecter à surveillance station depuis l’extérieur. De plus, plusieurs outils permettent de protéger l’accès à votre NAS comme le blocage d’IP suite à plusieurs tentatives de connexion erronées, le revers proxy, firewall… Il existe même une application mobile pour Surveillance station !

5. Consolidez votre installation

Dans la même logique que le NAS permet de centraliser l’accès à vos caméras, il peut être intéressant de regarder ce qui peut être regroupé au sein de votre installation. Le NAS peut là encore être un point d’entrée unique mais également un moyen de mutualiser les services. Si vous utilisez Jeedom sur un PC ou un Raspberry Pi, pourquoi ne pas le virtualiser et l’héberger sur votre NAS Synology. De même si vous utilisez Zigbee2MQTT, un contrôleur Wi-Fi Ubiquiti… Faites le même exercice pour vos objets connectés.

Passez en revue vos systèmes et appareils pour essayer de rassembler tout ce qui peut l’être. Il peut être intéressant de rassembler vos objets connectés sous votre enceinte connectée Alexa ou Google. Ou peut-être les connecter directement sous votre système domotique Jeedom via un Plugin, ou Home Assistant à l’aide d’une intégration. Vous n’aurez alors plus besoin de l’application mobile et pourrez gérer vos appareils en un seul et même point.

De même, si vous avez des objets qui ne sont plus utilisés, pensez à les retirer de vos applications. Cela évitera les messages d’erreurs et éventuellement la latence inutile provoquée par un système qui cherche constamment à les contacter.

Rationaliser la configuration de votre maison connectée, c’est déjà un pas de fait vers la la sécurité. Il est effectivement bien plus simple de maintenir un système qui est centralisé en un minimum de points, que de devoir examiner chaque point, au risque d’en oublier. Heureusement la maison connectée a bien évoluée et continue de s’améliorer et permettre cette simplification. Attention toutefois à bien effectuer des maintenances régulières et balayer ces quelques points à fréquence régulière.

Sinon vous pourriez être tenté de ne rien faire, découragé devant le travail à accomplir et ne jamais auditer votre système. Ce qui serait sans doute la pire des choses à faire face aux risques !

Comment générer un certificat HTTPS gratuit pour Jeedom ou Home Assistant sur un NAS Synology et faire du reverse proxy

La sécurisation de Jeedom, c’est primordial. Au domo-lab, nous mettons un point d’honneur à vous accompagner dans la configuration de votre domotique DIY Jeedom et la sécurisation est un sujet déjà longuement traité dans nos colonnes. En effet, nous proposons…

Enfin, gardez en tête que même en appliquant ces bonnes pratiques, aucune mesure de sécurité quelle qu’elle soit n’est infaillible en informatique. Toutefois, appliquer ces quelques bonnes pratiques chez vous réduira considérablement le risque. Bien d’autres techniques existent, je ne liste là que les plus courantes et simples à mettre en oeuvre. Nous aurons l’occasion de rentrer plus dans les détails et la technique dans un autre guide à paraître.

Add Comment